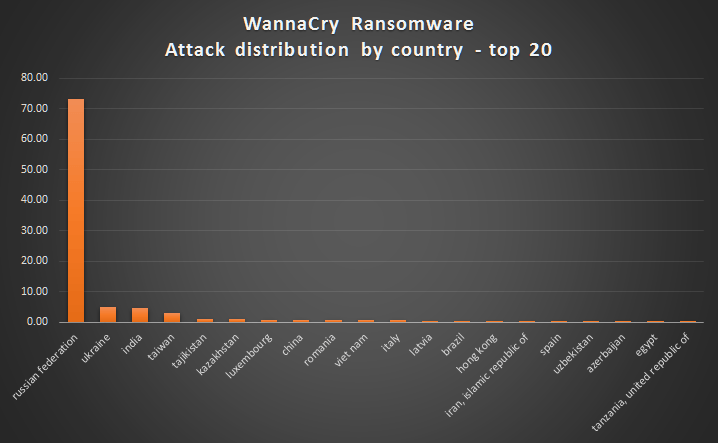

Specialiștii Kaspersky Lab anunță că subsistemele de protecție ale companiei au detectat cel puțin 45.000 de tentative de infectare în 74 de țări, majoritatea în Rusia.

Programul ransomware infectează computerele, profitând de o vulnerabilitate Microsoft Windows, descrisă și rezolvată în Microsoft Security Bulletin MS17-010.

Programul care exploatează această vulnerabilitate, “Eternal Blue”, a fost dezvăluit în cazul Shadowbrokers din 14 aprilie.

Odată ajunși in sistem, atacatorii instalează un rootkit, care le permite să descarce programul pentru a cripta datele. Malware-ul criptează fișierele. Ulterior, sunt afișate un mesaj în care se solicită 600 de dolari în Bitcoin și wallet-ul, iar răscumpararea crește în timp.

Experții Kaspersky Lab încearcă în prezent să stabilească dacă este posibilă decriptarea datelor criptate în timpul atacului, pentru a dezvolta un instrument de decriptare cât mai curând posibil.

Soluțiile Kaspersky Lab detectează programul malware folosit în atac, sub urmatoarele denumiri:

* Trojan-Ransom.Win32.Scatter.uf

* Trojan-Ransom.Win32.Scatter.tr

* Trojan-Ransom.Win32.Fury.fr

* Trojan-Ransom.Win32.Gen.djd

* Trojan-Ransom.Win32.Wanna.b

* Trojan-Ransom.Win32.Wanna.c

* Trojan-Ransom.Win32.Wanna.d

* Trojan-Ransom.Win32.Wanna.f

* Trojan-Ransom.Win32.Zapchast.i

* Trojan.Win64.EquationDrug.gen

* Trojan.Win32.Generic (trebuie activata componenta System Watcher)

Măsuri pentru a reduce riscul infectării dispozitivelor

* Instalati patch-ul oficial de la Microsoft, care rezolva vulnerabilitatea folosita in acest atac.

* Asigurati-va ca solutiile de securitate sunt pornite in fiecare nod de retea (daca este folosita o solutie Kaspersky Lab, asigurati-va ca include componenta System Watcher, o componenta de detectie proactiva, bazata pe analiza de comportament si ca aceasta este activata).

* Faceti o scanare folosind functia Critical Area Scan dintr-o solutie Kaspersky Lab, pentru a detecta infectia cat mai posibil (altfel, va fi detectata automat, daca nu este oprita, in cursul a 24 de ore).

* Faceti un reboot al sistemului, daca detecteaza MEM: Trojan.Win64.EquationDrug.gen.

* Folositi servicii de raportare privind informatiile despre amenintari, disponibile pentru clienti.

O descriere detalita a metodei de atac WannaCry si a indicatorilor de compromitere este disponibila in acest articol de pe Securelist: https://securelist.com/blog/incidents/78351/wannacry-ransomware-used-in-widespread-attacks-all-over-the-world/.

AFP relatează că un expert în securitate cibernetică ar fi descoperit accidental cheia opririi răspândirii virusului de tip vierme.

Specialistul, care a transmis un mesaj sub numele @MalwareTechBlog susține că înregistrarea unui domeniu cu unul dintre numele de domenii folosite de virus, oprește răspândirea acestuia.

„Practic atacatorii s-au bazat pe folosirea unui domeniu de internet al cărui nume nu era înregistrat, înregistrând această denumire am oprit răspândirea virusului„, a spus specialistul, potrivit unui mesaj citat de AFP.

Cercetătorul a avertizat însă că oamenii ”au nevoie să-şi actualizeze sistemele cât se poate de repede”, pentru a evita atacul.

”Criza nu s-a terminat, ei pot schimba codul şi încerca din nou”, a subliniat @MalwareTechBlog.