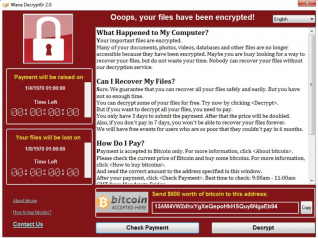

Centrul Național de Răspuns la Incidente de Securitate Cibernetică anunță că utilizatorii serviciului de operare Windows care nu și-au făcut la timp, toate update-urile sunt cei mai vulnerabili la atacul cibernetic global declanșat vineri.

Astfel, următoarele sisteme de operare sunt cunoscute ca fiind pasibile de a fi afectate de această amenințare în cazul în care nu au fost actualizate, anunță CERT.

• Microsoft Windows Vista SP2

• Microsoft Windows Server 2008 SP2 și R2 SP1

• Microsoft Windows 7

• Microsoft Windows 8.1

• Microsoft Windows RT 8.1

• Microsoft Windows Server 2012 și R2

• Microsoft Windows 10

• Microsoft Windows Server 2016

• Microsoft Windows XP

• Microsoft Windows Server 2003

Spre deosebire de alte campanii ransomware din trecut, cea de față dispune și de capabilități de răspândire în rețea prin exploatarea unei vulnerabilități a protocolului SMBv1, explică specialiștii Centrului Național de Răspuns la Incidente de Securitate Cibernetică.

Șeful Serviciului Securitate Informatică și Monitorizare din cadrul CERT, Cătălin Pătrașcu, explică pentru Europa FM că utilizatorii pot să-și dea seama că au fost infectați chiar și la câteva luni.

Șeful Serviciului Securitate Informatică și Monitorizare din cadrul CERT le recomandă firmelor și persoanelor fizice să-și ia mai multe măsuri pentru evitarea pagubelor.

Astfel, spune Cătălin Pătrașcu, organizațiile și utilizatorii sistemelor de operare Windows sunt sfătuiți să-și actualizeze la zi sistemele de operare și aplicațiile, inclusiv pe cele sociale.

Mai jos aveți, preluate de pe siteul CERT, recomandările specialiștilor.

1. Actualizarea la zi a sistemelor de operare și aplicațiilor, inclusiv cu patch-ul MS17-010:

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx;

2. Microsoft a publicat actualizări de securitate inclusiv pentru sistemele de operare care nu mai beneficiază de suport, precum Windows XP:

https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/;

3. Blocarea porturilor SMB (139, 445) în cadrul rețelei;

4. Utilizarea unui antivirus actualizat cu ultimele semnături;

5. Manifestarea unei atenții sporite la deschiderea fișierelor și link-urilor provenite din surse necunoscute/incerte, mai ales cele din mesajele email;

6. Realizarea periodică a unor copii de siguranță (backup) pentru datele importante.

Măsuri de remediere:

În eventualitatea infectării cu ransomware, CERT-RO vă recomandă să întreprindeți de urgență următoarele măsuri:

1. Deconectarea imediată de la rețea a sistemelor informatice afectate;

2. Restaurați fișierele compromise utilizând copiile de siguranță (backup);

3. Dezinfectați sistemele compromise;

4. Raportați incidentul către CERT-RO la adresa de email alerts@cert.ro.

CERT-RO vă recomandă implementarea măsurilor cuprinse în „Ghidul privind combaterea amenințărilor informatice de tip ransomware”, disponibil la adresa:

https://cert.ro/vezi/document/ghid-protectie-ransomware

FOTO: CERT RO